„Bez změny není inovace, kreativita ani podnět ke zlepšení. Ti, kdo změnu iniciují, budou mít lepší možnost zvládnout změnu, která je nevyhnutelná.“

– William Pollard

.jpg?width=715&height=507&name=624d4face5e86ffc764787e2_main_image-1%20(1).jpg)

Pollard měl při vyslovení těchto slov jistě na mysli jejich pozitivní stránku, ale nežijeme v pohádce. Reálný svět je drsný a rozhodně ne černobílý. I hackeři vymýšlejí nových přístupů víc, než by se nám líbilo. Jednou z nejdůležitějších inovací, které se dnes používají pro svou schopnost vyhnout se detekci malwaru, je bezesporu technika DGA (Domain Generation Algorithm).

Inovace v malwaru

Jakmile moderní malware infikuje počítač, obvykle potřebuje navázat spojení se servery C&C (Command and Control). Tyto servery přikazují malwaru provádět různé akce. Moderní malware může běžet plynule bez většího dopadu na výkon infikovaného zařízení. Aby se snížilo riziko, že malware nebude schopen komunikovat se svým C&C serverem, vynalezli hackeři DGA a začali ho ve velké míře používat, čímž se vyhnuli detekci tradičními bezpečnostními nástroji. Poprvé byl DGA použit v roce 2008 botnetem Conficker, který díky němu nekomunikoval s C&C na předem definovaných doménách nebo IP adresách, ale s náhodně generovaným neomezeným počtem domén. V počátku rotoval asi 250 domén denně v několika doménách nejvyšší úrovně (TLD - .cz/ .net/ .io/ ...). V současné době se denně střídají desítky tisíc různých domén a možná i více. Horní hranice téměř neexistuje. Vzhledem k tomu, že výsledná forma názvu domény závisí na jednotlivci nebo skupině, která malware vytvořila, má každý malware jedinečný přístup k jejich generování. Některé vytvářejí domény pomocí hashe MD5, zatímco jiné jednoduše střídají písmena a číslice. Pokud se některá doména zablokuje, nevadí to, protože během dalšího okna, kdy má být použita nová, vytvoří nové spojení.

Proč je to tedy pro mitigaci problematické? Tradiční bezpečnostní řešení dokáží detekovat známé komunikační vzory. Jakmile se nějaký známý malware spoléhající se na DGA pokusí komunikovat se serverem C&C serverem, je na základě rozpoznání odeslaného požadavku zablokován. Nezáleží na tom, se kterou doménou komunikuje. Ale co když tento malware není známý? Co když komunikace ještě nebyla důkladně prozkoumána a neexistují dobře zdokumentované vzory, podle kterých by bylo možné takovou komunikaci identifikovat? Tradiční bezpečnostní řešení nebudou schopna takový malware, obvykle označovaný jako Zero-Day malware, odhalit a zablokovat.

Srovnání tempa s hackery

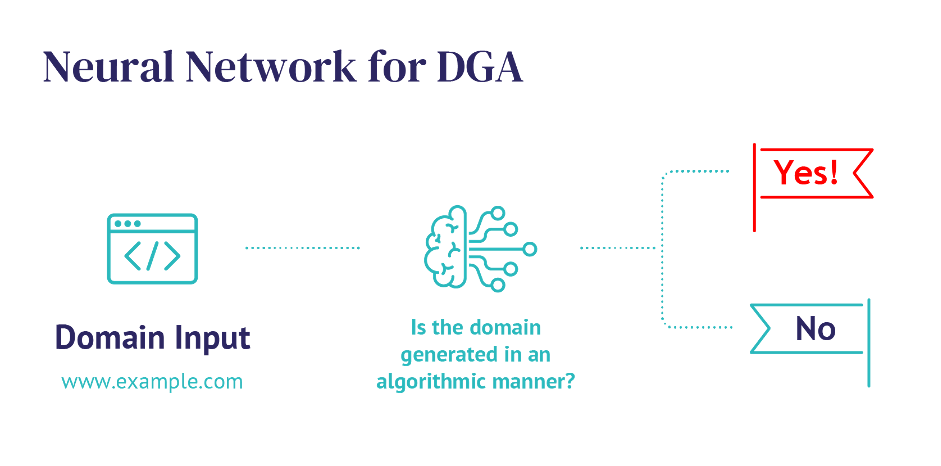

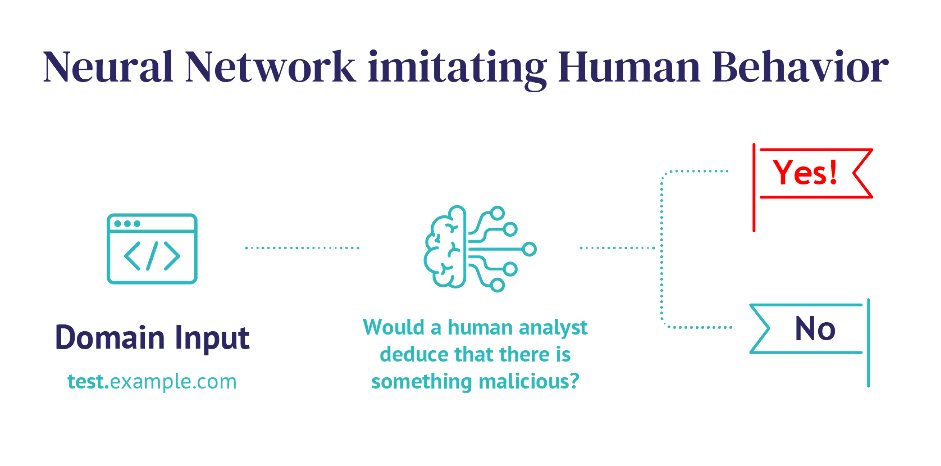

Chcete-li se správně bránit proti malwaru, který pro komunikaci s C&C servery používá domény vytvořené DGA, musíte použít řešení, které je dokáže rozpoznat i bez znalosti přesného komunikačního vzoru. Whalebone to pro vás vyřeší. V rámci našich řešení využíváme různé metriky, které nám pomáhají určit, zda je doména škodlivá, nebo ne. Mezi nimi jsou i takové indikátory, které byly implementovány speciálně pro identifikaci těch, které vytvořila DGA. Analyzujeme každý jednotlivý požadavek DNS a na základě struktury dat se náš algoritmus snaží určit, zda byla doména v dotazu vytvořena strojem. Může se stát, že spousta domén, které se infikované zařízení snaží kontaktovat, z různých důvodů neexistuje, a i to sledujeme. Detekce je zároveň posílena neuronovou sítí napodobující rozhodovací proces lidského analytika, zda by usoudil, že se jedná o něco škodlivého, nebo ne.

Vzhledem k tomu, že hackeři prosazují inovace, aby se vyhnuli detekci, musí i dodavatelé zabezpečení nabízet ochranu, která by se mohla vyrovnat nástrojům hackerů. Abychom se vrátili k části citátu Williama Pollarda: „Ti, kdo změnu iniciují, budou mít lepší možnost zvládnout změnu, která je nevyhnutelná.“ To platí zejména pro obránce, dodavatele zabezpečení, kde je ještě důležitější implementovat nový přístup ve stále se měnícím prostředí.

Vysvětlíme vám, jak to děláme.